Pensé que no me asustaría un cable USB hasta que fui a Def Con. Pero ahí fue donde aprendí por primera vez sobre el cable O.MG, lanzado en la notoria conferencia de hackers, el cable Elite me cautivó con una combinación de destreza técnica y su diseño extremadamente sigiloso.

¿Qué es el O.MG Elite?

Este cable USB aparentemente sin pretensiones es en realidad un arma poderosa en manos de un hacker.

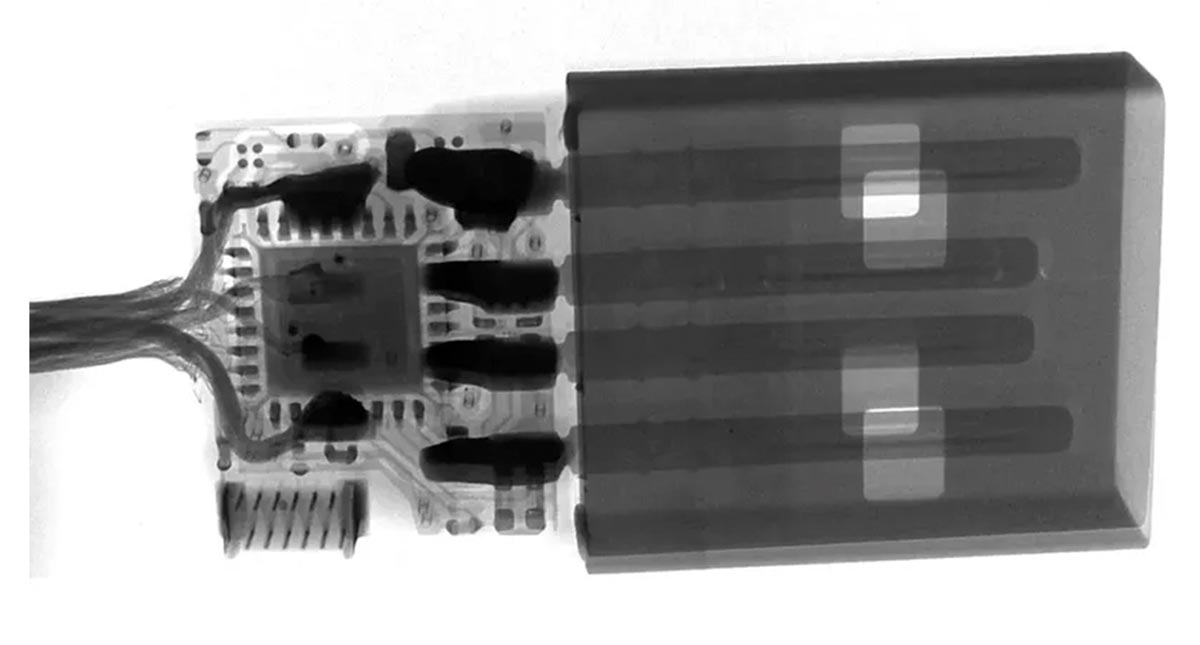

Es un cable que se ve idéntico a los otros cables que ya tienes … Pero dentro de cada cable, coloco un implante que tiene un servidor web, comunicaciones USB y acceso a Wi-Fi. Así que se enchufa, se enciende y puedes conectarte a él.

– MG, creador del cable

Este cable está diseñado para husmear en los datos que pasan a través de él y enviar comandos a cualquier teléfono u ordenador a la que esté conectado. También tiene un punto de acceso Wi-Fi integrado en el propio cable. Esta característica existía en el cable original, pero la versión más nueva viene con capacidades de red ampliadas que lo hacen capaz de comunicaciones bidireccionales a través de Internet: escucha los comandos entrantes de un servidor de control y envía datos desde cualquier dispositivo al que esté conectado al atacante.

¿Qué puede hacer el O.MG Elite?

El cable O.MG, al igual que el USB Rubber Ducky, puede realizar ataques de inyección de pulsaciones de teclas engañando a una máquina objetivo para que piense que es un teclado y luego escribiendo comandos de texto. Esto le da una amplia gama de posibles vectores de ataque, como usar la línea de comandos para iniciar aplicaciones de software, descargar malware o robar contraseñas guardadas de Chrome y enviarlas por Internet.

También contiene un keylogger (registrador de teclas): si se usa para conectar un teclado a un ordenador host, el cable puede registrar cada pulsación de tecla que pasa a través de él y guardar hasta 650,000 entradas de teclas en su almacenamiento integrado para recuperarlas más tarde. ¿Tu contraseña? Registrado. ¿Detalles de cuenta bancaria? Registrado. ¿Borradores de tweets malos que no querías enviar? También registrado.

Por último, sobre ese Wi-Fi incorporado. Muchos ataques de “exfiltración”, como el robo de contraseña de Chrome mencionado anteriormente, se basan en el envío de datos a través de la conexión a Internet de la máquina de destino, lo que corre el riesgo de ser bloqueado por el software antivirus o las reglas de configuración de una red corporativa. La interfaz de red integrada elude estas protecciones, lo que le da al cable su propio canal de comunicaciones para enviar y recibir datos e incluso una forma de robar datos de objetivos que tienen “brechas de aire”, es decir, completamente desconectados de redes externas.

Básicamente, este cable puede revelar tus secretos sin que lo sepas.

¿Hasta que punto es O.MG Elite una amenaza?

El cable O.MG es extremadamente discreto. Sostuve el cable en mi mano y no había nada que me hiciera sospechar. Si alguien lo hubiera ofrecido como cargador de teléfono, no lo habría pensado dos veces. Tiene la opción de conexiones Lightning, USB-A y USB-C, y se puede adaptar a casi cualquier dispositivo de destino, incluidos Windows, macOS, iPhone y Android, por lo que es adecuado para muchos entornos diferentes.

La versión Elite de este producto cuesta $ 179.99, por lo que está más orientada a los evaluadores de penetración profesionales (hackers éticos) que a los estafadores de bajo nivel que to dejarían tirado con la esperanza de encontrar un objetivo. Sin embargo, con el tiempo, los costos suelen bajar, especialmente con un proceso de producción optimizado.

En general, lo más probable es que no te pirateen con un cable O.MG a menos que haya algo que te convierta en un objetivo valioso. Pero es un buen recordatorio de que cualquier persona con acceso a información confidencial debe tener cuidado con lo que conecta a un ordenador, incluso con algo tan inocuo como un cable.

¿Podría usar yo mismo el cable O.MG Elite?

El cable requiere una configuración inicial, como actualizar el firmware al dispositivo, pero luego se puede programar a través de una interfaz web a la que se puede acceder desde un navegador. Puede escribir secuencias de comandos de ataque en una versión modificada de DuckyScript, el mismo lenguaje de programación utilizado por USB Rubber Ducky; cuando probé ese producto, me resultó bastante fácil familiarizarme con el lenguaje, pero también noté algunas cosas que podrían hacer tropezar a un programador sin experiencia.

Dado el precio, esto no tendría sentido como un primer dispositivo de piratería para la mayoría de las personas, pero con un poco de tiempo y motivación, alguien con una base técnica básica podría encontrar muchas formas de ponerlo a trabajar.