Los pasados días 8, 9 y 10 de noviembre tuvo lugar en la provincia de Guadalajara el congreso de ciberseguridad HoneyCON. Un evento para disfrutar y aprender que estuvo repleto de los mejores profesionales de la ciberseguridad. Desde Rincón de la Tecnología os contamos todos los detalles.

Ponencias de la primera mitad de la tarde del viernes

La primera de las ponencias que pudimos disfrutar fue la de “Una nube de Malware por favor” de Lórien Doménech Ruiz & Carlos Antonnini. En esta ponencia pudimos ver un ejemplo de trabajo entre el “red team” y el “blue team“. El “red team” tuvo 6 horas para realizar ataques y ocultar su rastro y el “blue team” tenía que intentar descubrir que había realizado el “red team” en el mismo tiempo.

La siguiente ponencia de la tarde es la de “La estafa del CEO” con Jose Aurelio Garcia & Fran Rodríguez como ponentes. En esta ponencia descubrimos una de las estafas que llevan a cabo los ciberdelincuentes con un ejemplo de caso real. Esta práctica consiste en la suplantación del CEO de una empresa para después mediante ciertas prácticas conseguir dinero de la empresa en cuestión. Los beneficios de este tipo de estafas son millonarios.

Después Manu Guerra también conocido como “ciberpoli” con su ponencia denominada “ALT39 y cena macarrones“. Ésta nos sirvió para conocer más las redes de piratería y el dinero que llegan a recaudar, muchas de las veces infectando nuestros dispositivos. Además nos enseñó las vulnerabilidades que tienen ciertos servicios como openELEC o libreELEC entre otros, que dejan entre otras cosas los puertos de la máquina abiertos.

Otro de los ponentes de la tarde fue Carlos Seisdedos. Carlos expuso al público de HoneyCON su ponencia “Uso de la Inteligencia en la lucha contra el Terrorismo Yihadista“. Pudimos conocer en mayor profundidad cuales son las formas de captación por parte de los terroristas. Uno de los ejemplo que vimos es el de la utilización de redes sociales y programas como Telegram para expandir su ideología y captar a un mayor número de personas. También pudimos ver cuales son las formas de detección de focos de expansión de éstas ideologías y las diferencias entre los distintos tipos de terroristas.

En la siguiente ponencia Juan A. Calles y Diego León con su ponencia “Red (S)Team“. En la que nos explicaron todos los mitos de le “red team“, cuáles son las principales formas de proceder y qué no es el “red team“. En esto último haciendo mucho hincapié y explicando los motivos de ello, como por ejemplo, cómo voy a auditar una empresa si no tiene la madurez suficiente para hacer esa auditoria.

Ponencias de la segunda mitad de la tarde del viernes

Después de un pequeño descanso para reponer fuerzas continuamos con las ponencias de la tarde.

La primera charla tras el descanso fue la de Yago Hansen que explicó su ponencia llamada “Nuevo ataque PMKID a redes Wi-Fi WPA“. En esta conferencia explico el problema del “fast roaming” y la vulnerabilidad que aparecía a causa de este. Ya no era necesario desautenticar a la victima y esperar a que se conectase para obtener acceso a la red y conseguir acceso a la red era mucho más rápido.

Después, directamente desde ESET, vino Josep Albors con su ponencia “Serpientes, mosquitos, osos y otras amenazas dirigidas”. En esta ponencia se trataron los diferentes tipos de ataques, y entre ellos se habló sobre LoJax debido a que es el primer rootkit UEFI detectado en un ciberataque.

Ya entramos en el tramo final con una de las últimas ponencias del día que fue la de Pablo Gonzalez con “Mi WiFi in Paranoid Mode“, que como su nombre indica, es una paranoia. Básicamente responde a la pregunta de: ¿Cambiarías tu WiFi cada día? No verdad. Pero y si se hiciese de forma automática, y se sincronizase con tus dispositivos mediante verificación biométrica, para evitar que otra persona nos suplante, y además cómo no usando Latch.

El último ponente del día se llama David Melendez y le gustan los trenes. David desde la Defcon trajo a HoneyCON su ponencia: “Proyecto dron ‘The interceptor’“. En esta ponencia pudimos ver y conocer más sobre cómo construyó al “Interceptor” haciendo de él un nano dron indetectable. Por supuesto pudimos conocer a “The Interceptor” e incluso verle dar un vuelo por el auditorio. Además nos explicó el origen de su nombre el cual está inspirado en una frase de la primera película de Star Wars.

Ponencias del Sábado, talleres y CTF

Track DFIR

En primer lugar Marcos Fuentes dio su ponencia: “Vamos mal de tiempo!!-Generación y visualización de líneas de tiempo“.

Después de Marcos fue el turno de Jose Aurelio que repetía por segundo día ponencia. Esta vez nos trajo “Fake news: detectando vídeos e imágenes falsas” dónde pudimos ver en directo los métodos que se utilizan para la detección de Fake news, además de ver como son creadas.

También tuvimos más ponencias como las de Buenaventura Salcedo Santos Olmo con “Análisis forense en dispositivos Android en casos extremos (Chipoff) Introducción Teórica“, “Memorias de un perito forense” de Lorenzo Martinez.

Después de esta ponencias se abrió paso a la entrega de premios del CTF y la Olimpiada de programación que se realizó el viernes por la mañana.

Track Familias

En el track familias hubo: “Crypto go: juega a las cartas y aprende a proteger tus mensajes con criptografía simétrica“, El CTF infantil a cargo de Ivan de la HoneyCON, en el que los más pequeños pudieron disfrutar de todo un CTF a su medida, Cryptografía para niños de Petrux CONPilar y “Papa quiero un Móvil!!” de Angelucho de X1RedMasSegura.

Talleres

En la HoneyCON había una gran cantidad de talleres, con gente del nivel de Pablo Gonzalez, Alberto Sánchez, Ignacio Brihuega y Álvaro Macías por la mañana. Pero por la tarde el nivel no bajó y se mantuvo, por ello pensamos que la HoneyCON mola, porque hay mucho nivel entre los asistentes, ponentes, y los talleres, además de mucha camaradería.

Los talleres de por la tarde los dieron: Ivan Portillo, Lórien Doménech, Rafa Otal, Buenaventura Salcedo, Ignacio Brihuega y Álvaro Macías. Estos dos últimos con la continuación de la primera parte que se hizo por la mañana.

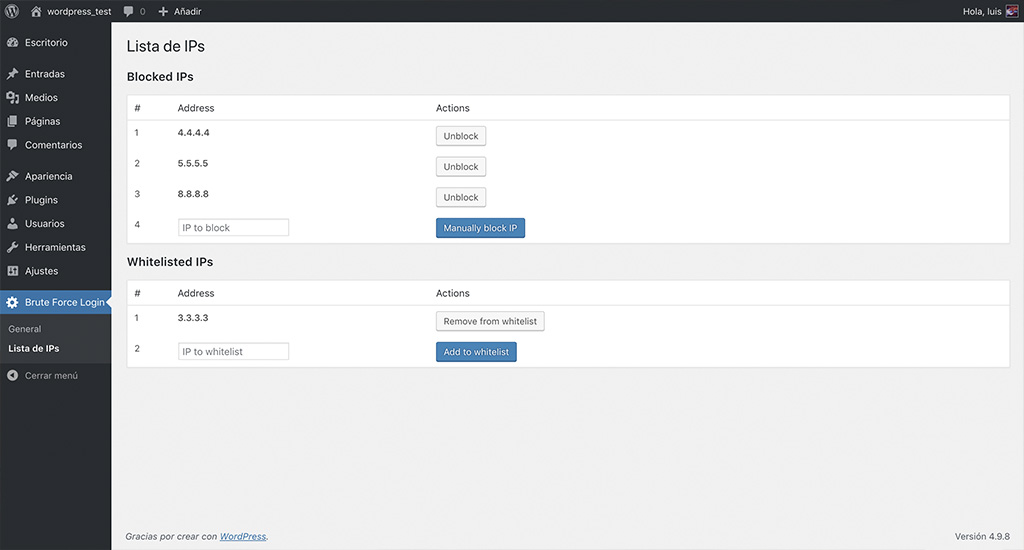

No pudimos asistir a todos los talleres del evento aunque nos hubiera gustado. No obstante pudimos ir al de Rafa Otal alias “GoldraK” que nos enseñó a realizar un plugin para WordPress anti-fuerza bruta. Un taller muy útil, en el cual tuvimos la oportunidad de recibir una magistral clase de GoldraK. Próximamente subirá un artículo a su web, explicando el contenido del taller paso a paso para todos aquellos interesados que no pudieron asistir. Dejaremos el enlace por aquí cuando esté disponible. Pero mientras, para aquellos que sean un poco impacientes dejamos por aquí los códigos.

Esperamos que el artículo haya sido de vuestro interés y recordad que siempre podéis contactar con nosotros a través de los comentarios.