Ramnit es un gusano detectado por primera vez en 2011 que afecta a Windows. Es una avanzada herramienta para cibercriminales que los antivirus no detectan.

Entre muchas cosas puede monitorizar la navegación web y detectar la visita a bancos online, manipular webs bancarias para parecer legítimas, robar cookies de inicio de sesión para robar usuarios y contraseñas, escanear los discos duros y robar archivos con palabras clave como «contraseña» o «usuario», acceder de forma remota y recopilar credenciales de acceso FTP.

¿Cómo Funciona?

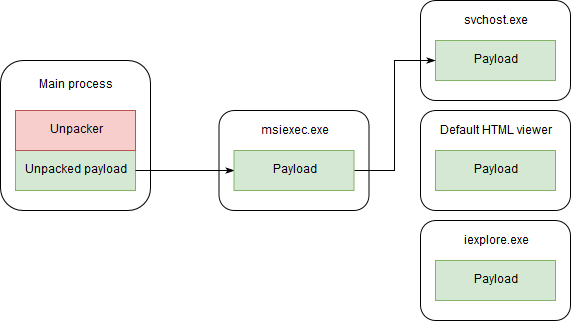

El malware crea una cadena de procesos en donde inyecta su código. En primer lugar, el malware inyecta su código en el proceso recién creado «msiexec.exe» utilizando una técnica de vaciado de procesos. A continuación, cuando se ejecuta dentro del proceso «msiexec.exe», el malware intenta crear uno de los siguientes procesos para inyectar su carga útil. Es en el último proceso de esta cadena donde se realizan las principales acciones maliciosas.

¿Cómo infecta?

Se cree que su propagación se lleva a cabo mediante enlaces de confianza enviados a través de correos electrónicos de phishing o mediante redes sociales, que están principalmente orientados al robo de dinero de cuentas bancarias. También se ha detectado el uso servidores FTP públicos para la distribución del malware.

En esta imagen se pueden ver cuáles son los países más infectados según los profesionales de CheckPoint.

Black, la nueva botnet de Ramnit

El troyano Ramnit hace que los equipos infectados operen como una botnet centralizada, aunque su arquitectura implica la división en otras redes independientes.

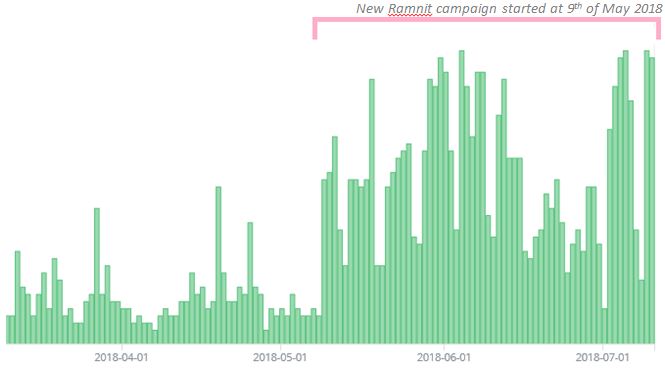

Recientemente fue descubierto un servidor de Ramnit que no está relacionado con la antigua botnet más utilizada por el gusano. Según los nombres del dominio que se resuelven en la dirección IP de este servidor, pretende controlar también los bots antiguos, que se vieron por primera vez en 2015.

Ha estado activo desde el 6 de marzo de 2018 pero ha empezado a llamar la atención ahora debido a que entre mayo y julio infectó a más de 100.000 ordenadores.

Las principales características de esta botnet son:

- Muchas muestras usan nombres de dominio codificados en lugar de Algoritmos de Generación de Dominios.

- El servidor no carga módulos como VNC o FtpGrabber.

- Los módulos adicionales (FTPServer, WebInjects) están integrados en un paquete con Ramnit.

- Ramnit se usa como instalador del malware Ngioweb (Servidor proxy multifuncional que utiliza su propio protocolo binario con dos capas de cifrado).

Mecanismos de Persistencia

El proxy de Ngioweb usa tres métodos para mantener la persistencia en el sistema operativo de la víctima:

- Carpeta «Inicio» del usuario actual.

- Tecla de registro «Ejecutar» del usuario actual.

- Tarea programada.

Luego el malware intenta duplicarse en dos lugares:

- En una ruta aleatoria dentro de las carpetas %appdata% o %localappdata%.

- En una ruta aleatoria dentro de la carpeta %temp% utilizando el cifrado de Windows.

Elige una carpeta secundaria aleatoria dentro de %appdata% o %localappdata% e intenta crear una subcarpeta con un nombre aleatorio. Luego trata de encontrar archivos .exe o .dll en esta carpeta, el nombre del archivo encontrado se elige para guardar el ejecutable del malware (forzando su extensión a .exe). Si no se encuentran archivos .exe ni .dll , el malware busca esos archivos en las subcarpetas internas. Si no se encuentra nada, el malware genera el nombre de la siguiente manera:

El malware crea una subcarpeta para almacenar su ejecutable.

Por lo tanto, la ruta de destino del malware se verá así:

C: \ Archivos de programa \ Internet Explorer \ v6.8.3.6 \ uDkxuDgJ.exe

O bien (si no se encuentra un archivo .exe o .dll apropiado):

C: \ Archivos de programa \ Internet Explorer \ v6.8.3.6 \ iexplore.exe

Creo que me han infectado… ¿Hay alguna forma de eliminarlo?

Afortunadamente sí, la Oficina de Seguridad del Internauta (OSI), nos proporciona una serie de herramientas o «cleaners» que podrán ayudarte a limpiar tu equipo de las principales botnets. Solo tienes que seguir las sencillas instrucciones que te ofrecen, también recomiendan que se utilicen herramientas (como un cleaner que puedes descargar aquí) de seguridad en los dispositivos.

Antes de terminar hay que decir que los cleaners no solo sirven para esta botnet, así que si tenéis cualquier problema relacionado con botnets podéis probar ese enlace, lo mismo pasa con las herramientas de seguridad, es algo que siempre nos va a venir bien.

Esperamos que os haya gustado y podéis poner cualquier duda si sospecháis que habéis sido infectados o cualquier otra cosa en los comentarios e intentaremos responderla lo antes posible.