Todos sabemos que Android es un sistema libre, en el que cada uno puede hacer sus modificaciones sobre la base suministrada por Google. Esto, además de suponer un plus de creatividad en todas las capas de personalización, también implica un número alto de malwares que se intentan solucionar mediante parches que los bloquean o anulan.

Vamos a conocer las últimas vulnerabilidades que se han salido a la luz en el sistema, y ya avisamos que alguna es bastante grave.

Fallo crítico en los procesadores Qualcomm.

Hace unos días salía a luz que se ha detectado un fallo de seguridad en los procesadores de Qualcomm, los cuales copan una gran mayoría del mercado de Android.

Este fallo se encuentra en la API de la compañía que se encarga de administrar las redes inalámbricas, más en concreto en el controlador del tethering o anclaje de red. Mediante este agujero un pirata informático podría acceder a nuestro terminal con acceso privilegiado y, por lo tanto, obtener datos importantes como historiales de llamadas o SMS.

Ahora viene la buena y la mala noticia. La buena sería que Google ha liberado un parche de seguridad este mismo mes para solventarlo. La mala es que solo lo ha lanzado para dispositivos Nexus y es muy posible que el resto de terminales con esta familia de procesadores lo vea llegar muy tarde o puede que nunca.

Esperamos que tanto fabricante como desarrollador se pongan de acuerdo para liberarlo a todos ya que estaríamos hablando de un fallo en un 90% de terminales con estos procesadores aproximadamente.

Robo de datos con rescate.

La semana pasada conocíamos un nuevo malware que podría afectar a los dispositivos con versiones Android de la 4.0.3 a la 4.4.4, esto sería el 57% de los terminales en uso actuales.

Al acceder a una web maligna o infectada con nuestro Smartphone, esta nos instala un aplicación maliciosa que obtiene permiso root y accede a nuestros datos personales. Luego muestra en pantalla un mensaje pidiendo un rescate económico (200$ en concepto de “multa”) y bloqueando nuestro equipo hasta que no se pague.

Por eso recomendamos desde aquí navegar únicamente por webs seguras a todos los usuarios con versiones de Android entre las antes mencionadas. Y en caso de haberse infectado no pagar dicha cantidad bajo ningún concepto y realizar un Factory reset al móvil. Perderemos nuestros datos no guardados en la nube u otra unidad, pero eliminaremos la aplicación.

Tenemos nuevos adwares.

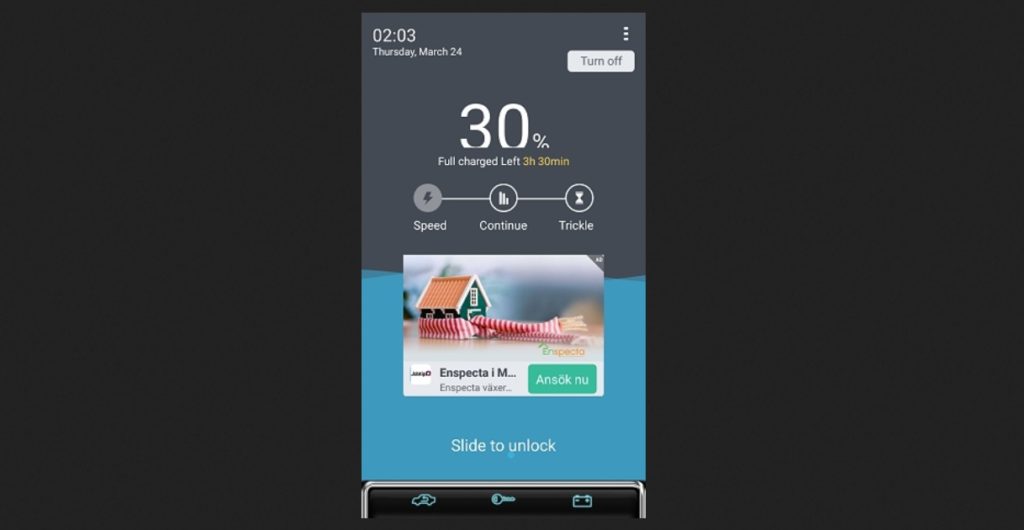

Durante el mes de abril han aparecido dos nuevos adwares, aplicaciones malignas que nos bombardean con anuncios. La peligrosidad de estos es que se instalan mediante aplicaciones bajadas de Google Play que han sido infectadas.

Si se te instala alguno de estos programas verás que al bloquear el aparato y ponerlo a cargar este te mostrará una nueva pantalla de bloqueo, y en medio de ella un anuncio que debes pulsar para poder desbloquearlo.

Para poder eliminar la app causante hay que buscar cual está corriendo el proceso ChargeLockerService, a través de ajustes—Opciones de desarrollador—Servicios en ejecución, y una vez localizada desistalarla.

La lista de aplicaciones infectadas en Google Play, que se sepa hasta ahora, son:

- GO Launcher EX Apps (GO Weather, GO SMS, GO Keyboard, Next Browser y más)

- Apps de TouchPal (apps de teclados, emojis y diversas fuentes)

- Apps de Zero Team (Z Camera, Z Speed+, Zero Weather y otras)

- Xender, Transferencia Rápida

- KittyPlay papel pintado

- Widget Amber Weather

- ES App Locker

Un uso responsable ayuda.

Como siempre los mejores consejos para evitar estos problemas es navegar con el terminal por webs seguras y compartir nuestra red solo con otros equipos conocidos. Esperemos que todos situaciones desagradables se solucionen pronto con nuevas actualizaciones de seguridad para todos.

Recuerdo haber oído sobre una app que se instalaba y se metía en el teléfono para siempre puesto que se convertía en aplicación del sistema y no podías desinstalarla salvo que fueras root (…)