El impacto y la extensión de las redes móviles en el mundo moderno

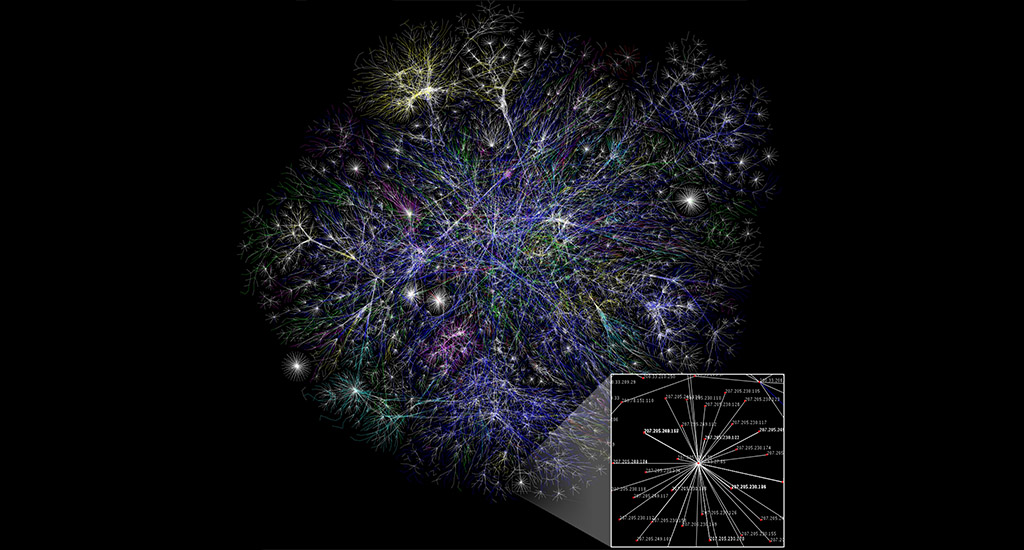

Desde su auge a principios de los 90’, las telecomunicaciones se han ido convirtiendo en algo cotidiano e imprescindible. En 1995 el número de usuarios de teléfonos en la red móvil GSM se estimaba en mas de tres millones en todo el mundo. Entrado el 2017 la cantidad de tarjetas SIM en circulación alcanzaba la friolera de 7800 millones de unidades.

La importancia de Internet hoy en día y la creciente necesidad de mantenernos conectados en todo momento a servicios en línea, han sido un elemento clave para la expansión de las redes móviles. WhatsApp, Twitter, Facebook, Instagram, Spotify… son solo unos pocos ejemplos de algo que ya forma parte del conjunto de actividades rutinarias del ser humano contemporáneo.

Según un paper publicado en 2015 por un grupo de investigadores británicos, la media diaria de tiempo que podemos pasar actualmente frente a nuestros teléfonos es de 5.05 horas.Sin lugar a dudas, el mundo digital ha venido a formar parte de nuestras vidas. De forma permanente. Vivimos, convivimos, compartimos e incluso en ocasiones, dependemos de él; hemos sustituido los mapas por el GPS de nuestros smartphones, sin ir mas lejos. Ya no consultamos la enciclopedia de nuestra biblioteca, si no Wikipedia.

Estamos conectados a la red las veinticuatro horas del día. El impacto, tanto positivo como negativo, que tienen Internet y en general las tecnologías de la información en el mundo, es indudable a estas alturas. Pero al fin y al cabo no son mas que herramientas, al alcance de cualquiera. Las cuales otorgan un sinfín de bondades en manos inocentes pero también otro tanto de posibilidades en manos que no lo sean tanto.

Pero, ¿Qué es la SIM y por qué es imprescindible?

SIM es el acrónimo en inglés de “subscriber identity módule”, módulo de identificación de abonado en español. Se trata de una tarjeta inteligente, similar a una tarjeta bancaria, por ejemplo. Y por increíble que pueda parecer, conforman una pequeña computadora por sí mismas y mueven su propio sistema operativo.

Una tarjeta SIM contiene toda la información necesaria para conectarse a la red e identificar y autenticar al subscriptor. Los datos mas importantes son el KI (la clave de autenticación) y el IMSI (número de identificación internacional del subscriptor), el cual es único. Existen cuatro tipos de SIM según su versión del cifrado y otras características: COMP128v1 (v2, v3 y v4).

Clonación de tarjetas SIM y suplantación de identidad

Las redes móviles a las que nuestros teléfonos se conectan no son mas que otro tipo de red informática. De forma simple, nuestro teléfono se conecta a la antena mas cercana y realiza un intercambio de claves con la estación para autenticar al cliente. De esta manera gana acceso a la red. Las claves que el teléfono intercambia son generadas por la SIM y en teoría solo las conoce la operadora de red.

La primera versión, COMP128v1, es vulnerable al cálculo del KI y está todavía bastante extendida. De manera sencilla, con un lector de tarjetas conectado a un ordenador, una SIM en blanco y un par de programas disponibles en la red, un ciberdelincuente (o cualquiera, dado lo simple del proceso y la cantidad de tutoriales que se pueden encontrar en Internet al respecto) podría hacer una réplica completamente funcional y facturar llamadas, datos e incluso servicios a nombre del titular. Podría también acceder a los SMS y en general a cualquier información almacenada en la memoria de la propia SIM. Todavía peor, también podría ser utilizada para romper el factor de doble autenticación que muchas cuentas y servicios en línea disponen a través del número de teléfono.

Todo esto podría ocurrir siempre y cuando, claro está, que el atacante tuviese acceso físico a la SIM al menos durante unos minutos (tan solo el tiempo necesario para hacer un volcado completo de la tarjeta). Aunque un robo o filtración de la base de datos de los clientes de una operadora sería nefasto ya que lo haría innecesario.

Vulnerabilidad de las SIM COMP128v2, COMP128v3 y COMP128v4

Durante el BlackHat USA de 2015 salió a la luz un paper que demostraba cómo las versiones posteriores a la COMP128v1 también podían ser atacadas. En este caso el método era algo mas sofisticado. Ya no se podía obtener el KI mediante un simple algoritmo y el resto de valores también estaban protegidos. Pero eso no significaba que no se pudiesen conseguir por otros medios.

Los autores del trabajo mostraron como, aprovechando la implementación del algoritmo MILENAGE de las redes 3G/4G, introduciendo valores conocidos y midiendo las variaciones del canal de energía, podían extraer la información de la zona de seguridad de la tarjeta. En resumen, cualquier tarjeta que no implemente una protección contra la medición del canal de energía es susceptible a clonación.

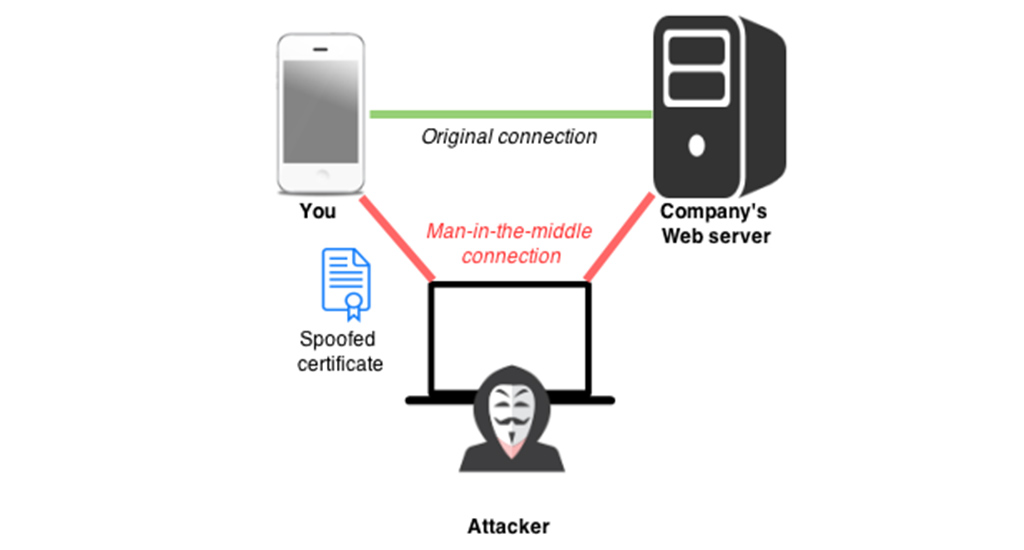

La vulnerabilidad de 3G/4G frente a ataques MITM

Tanto en redes 3G como 4G, el conjunto de algoritmos encargados de la generación de claves y autenticación es MILENAGE. Sin embargo, esto es sólo una parte en el proceso de negociación de la conexión. Durante ese intervalo aéreo en el que nuestra conexión viaja entre el teléfono y la estación base el algoritmo encargado de cifrar la conexión es otro distinto.

Se trata de KASUMI, conocido también como A5/3 y para el que desde 2001 comenzaron a mostrarse ataques con éxito. Ese mismo año

Redes 4G y problemas de seguridad con VoLTE

VoLTE, o “Voice over LTE”, es un estándar que adapta la tecnología VoIP a redes LTE 4G. Básicamente, permite transmitir llamadas de voz a través de una línea de datos.

Las redes móviles actuales funcionan con tres canales de información. Uno es empleado para voz, otro para datos y el tercero es el de control. La tecnología 4G permite priorizar tráfico de voz sobre el plano de datos frente a paquetes de información “normales”. Mientras tanto, los paquetes del canal de control siempre tienen la prioridad mas alta.

Kaspersky Labs nos contaba en 2015 como investigadores de la Universidad de California, de la Universidad de Shanghai y de la Universidad de Ohio conjuntamente habían encontrado un método práctico de explotar VoLTE en dos redes de Tier-1: la primera capa de proveedores de Internet. A ellos se conectan los proveedores de Tier-2 (locales o regionales) y es una de las autopistas de la información mas grandes de Internet. Enrutan gran parte o prácticamente todo el tráfico de datos internacional.

Demostraron que se puede burlar el protocolo de VoLTE enviando paquetes de información enmascarados como si fueran paquetes de voz de alta prioridad a través del canal de datos. Esto podría servir para desarrollar métodos que permitiesen la transmisión de información sin tener que pagar una línea de datos. Como prueba de concepto, uno de los investigadores realizó por mas de 10 minutos una llamada de Skype sin que los datos fueran en ningún momento tarificados por el operador.

¿Internet gratis? No suena tan mal…

Esto podría ser explotado con la finalidad de realizar diversos tipos de ataque sobre el teléfono de una víctima. Como por ejemplo una denegación del servicio mediante inundación de paquetes de datos a través de VoLTE. O para lanzar un ataque coordinado contra toda una red, ya que este tipo de tráfico no suele ser bloqueado por los firewalls. Ya no suena tan bien ¿verdad?

Toda la red móvil podría ser vulnerable en cualquier momento

Como podemos comprobar, la seguridad en las redes móviles, como en cualquier tipo de red, no es infalible y a menudo se encuentra en entredicho. Habitualmente, la velocidad a la que se encuentran nuevos agujeros de seguridad es superior a la de la implementación de correcciones o mitigaciones. Pasamos mas tiempo desprotegidos en las redes de lo que siquiera somos conscientes. Y poco podemos hacer frente a ello salvo mantenernos alerta e informados.

Tal vez con la integración de las nuevas e-SIM que están por llegar se introduzcan correciones o mejoras que impidan o mitiguen al menos algunos de estos problemas de seguridad. Puede ser que, al menos, la dificultad para hacer un clon malvado de una SIM aumente.

Y tú ¿Crees que las redes móviles son seguras?