Recuperamos el Factor de Doble Autenticación de Yubico. En la primera parte de este artículo, hablamos sobre las Yubikeys. Unos dispositivos con los que se han logrado evitar problemas como el conocido Phishing. Para esta segunda os mostraremos el funcionamiento de tres de sus productos: Security Key, Yubikey 4C y Yubikey NEO.

Security Key.

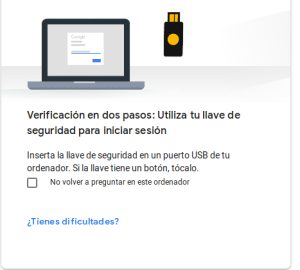

Ésta es una de las llaves más vendidas de la marca. Su precio es muy contenido para lo que puede hacer. La Security Key nos ofrece los usos más comunes de las llaves de seguridad, funcionando con las principales marcas con las que trabaja la compañía. Nosotros la hemos probado entre otros con el sistema de verificación en dos pasos para cuentas de Google. Las Yubikeys disponen de muchísimos servicios y aplicaciones con las que autenticarnos, pero a modo de ejemplo con las tres llaves, tomaremos uno.

Activando la verificación.

Para activar la verificación en dos pasos de Google, nos autenticaremos accediendo a nuestro menú principal . En el menú principal, apartado inicio de sesión y seguridad, nos dirigimos a la esquina inferior derecha. En el apartado verificación en dos pasos seguimos las instrucciones que nos da el aplicativo en las diferentes ventanas que se nos van mostrando. Una vez nos pida introducir la llave, habrá que presionar el pequeño disco dorado (en el caso de la Yubikey 4C, dos pequeñas muescas que tiene a los lados). Una vez configurada nos indicará que está lista para usarse. Esto es válido para los tres productos que hemos analizado.

Para activar la autenticación en Fifefox.

Tanto Chrome como Firefox desde su versión 60, tienen soporte para la autenticación de dos factores, pero en el caso de Mozilla tendremos que activarlo:

1º Tecleamos en el navegador about:config inmediatamente nos mostrará un aviso de peligro, debemos hacer click en el icono “Aceptamos el riesgo”

2º Observaremos una pantalla con muchas opciones y en el apartado que pone “Buscar” es ahí donde teclearemos “u2f”

3º Nos saldrá un texto titulado security.webauth.u2f con el valor de “False” con doble click lo pasaremos a “True”

4º Cerramos el navegador para que surtan efecto los cambios y ya la próxima vez, podremos operar con las llaves de seguridad.

Cabe destacar que aún es algo engorroso autenticarse en ciertas servicios, pero debido al éxito que están mostrando los sistemas 2FA los fabricantes de software están haciendo esfuerzos para implementar sistemas de autenticación externos tales como estas Llaves de Seguridad.

También la hemos probado con otros servicios siendo idéntico el resultado, recordemos que la Security Key es enchufable por USB tipo A, careciendo de NFC.

Con respecto a la movilidad y resistencia, podemos decir que es máxima, debido a que no es más grande que un Pen Drive y si es mucho más fina. Dispone de un agujero pudiéndola colgar de las llaves de casa, por ejemplo. Es resistente al agua y a los impactos.

Yubikey 4C.

Con un diseño más pequeño y pensada para dispositivos que no posean puertos USB del tipo A, la 4C ofrece las mismas bondades que su compañera arriba nombrada. Admite los protocolos, Yubico OTP, OATH, FIDO Universal 2nd Factor (U2F), RSA 4096 para la función OpenPGP, así como hasta RSA 2048 y hasta ECC P384 para la función de tarjeta inteligente PIV. Se lanzó en 2017 ante la demanda de los usuarios (sobre todo de dispositivos Apple, con USB-C).

La funcionalidad, absolutamente la misma que la Security Key, pero basada en su hermana la Yubikey 4. Posee dos pequeñas muescas laterales a modo de “botón de autenticación” a diferencia del circulo central que muestran las Yubikeys de dispositivos USB-A. Con los dispositivos móviles que dispongan de USB del tipo C es perfectamente enchufable pero con las siguientes limitaciones que la propia Yubico nos da:

Cuando inserta su YubiKey en el puerto USB (o lo conecta con un adaptador) en sus dispositivos Android, solo las siguientes funciones son compatibles.

-Yubico OTP

-Autenticador Yubico

-Contraseña estática

-OATH-HOTP

-U2F (requiere la instalación de Google Authenticator)

Las siguientes funciones no son compatibles con YubiKey a través de una conexión USB en dispositivos Android.

-PIV

OpenPGP es compatible con el uso de una aplicación de terceros, OpenKeyChain (disponible en Google Play). También es importante tener en cuenta que, mientras su YubiKey está conectado a su dispositivo Android, el teclado en pantalla ya no estará accesible en Android hasta que elimine su YubiKey.

Yubikey NEO.

El último de los dispositivos analizados es la Yubikey NEO. Esta llave cuenta con la particularidad de poseer conexión NFC (Near Field Communications, por sus siglas en inglés). De esta manera tenemos la posibilidad de utilizarlo en Smartphones y Tablets que cuenten con esa compatibilidad. Para el uso del sistema NFC de la Yubikey NEO, se han realizado las pruebas utilizando el programa LastPass, un gestor de contraseñas compatible con Android y con IOS.

Para la utilización de la llave en LastPass, hace falta una cuenta Premium. Tengo que decir que no es el único gestor de contraseñas, ni el único programa disponible para el uso de NFC, pero nos ha parecido adecuado por su soporte técnico con los dos sistemas operativos más extendidos en telefonía móvil.

LastPass.

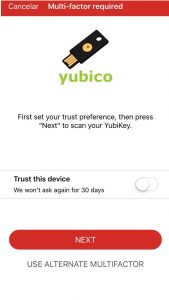

Para la activación de la Yubikey en LastPass, una vez autenticados en el servicio y estando en la pantalla principal, hay que dirigirse a la parte superior derecha donde encontramos nuestro correo electrónico y hacer click en ese espacio. Hecho lo anterior veremos un submenú con un engranaje titulado “account settings” . Una vez se nos haya abierto otra ventana después de cliquear account settings, en la parte superior, tenemos “Multifactor Options” siendo las Yubikeys de Yubico de las opciones Premium.

Con la cuenta premium ( y sólo con ella, ya que de lo contrario no funcionarán las llaves aunque las registremos) tendremos que tocar el icono del lápiz para poner el apartado “Enable” en yes y conectar la Yubikey (en nuestro caso el modelo NEO, para utilizarlo con la opción NFC de los Smartphones). Nos colocaremos en el apartado Yubikey #1 y pulsaremos el disco color dorado de la llave. De manera casi instantánea, un código quedará grabado. Presionamos “Update” validándonos con nuestro Master Password. Una vez hecho esto y reiniciado el servicio, ya tenemos lista la llave para su utilización con LastPass.

Con el NFC.

En Android hay que activar el NFC manualmente, por el contrario en IOS, viene ya por defecto para utilizar con las aplicaciones que lo permitan. Simplemente descargaremos la APP de LastPass para nuestras respectivas tiendas, introducimos correo electrónico y contraseña. Una vez hecho lo anterior, nos solicitará el segundo factor de autenticación, en este caso la Yubikey NEO. Al detectarla nos trasladará a la pantalla principal.

Conclusiones.

En los sistemas operativos de ordenadores personales, smartphones y tablets, nos ha sido bastante sencillo de utilizar, quizás puede dar algún problema en algunas distribuciones de Linux, pero en este enlace, tienes las instrucciones de como configurarlo.Nos Consta que cada vez más productos serán compatibles con las Yubikey de Yubico. Estaremos atentos.

A vosotras y vosotros lectores, otro día más, invitaros a seguir con nosotros y desearos un uso seguro de las tecnologías 😉