Hoy desde Rincón de la Tecnología os traemos algunos programas OSINT, su instalación y su uso. Si quieres saber más sobre otros programas de ciberseguridad te recomendamos ver: Guía Openvas.

Antes de comenzar vamos a explicar brevemente qué es el OSINT. Las siglas OSINT corresponden a «Open Source Intelligence» que traducido significa Inteligencia en Fuentes Abiertas. Dentro del OSINT encontramos tres tipos de diferenciación:

- Humint: fuentes de información humana. Personas físicas que proporcionan una información.

- Sigint: fuentes de información que provienen de sensores y dispositivos eléctricos.

- Geoint: estas son las informaciones que provienen de satélites.

Como puede comprobarse anteriormente las técnicas OSINT son muy importantes para la seguridad y la ciberseguridad. Conocer este tipo de información puede desde ayudar a reducir daños en caso de un ciberataque hasta evitar posibles atentados terroristas.

Para todos aquellos interesados en este mundo la Inteligencia de Fuentes Abiertas hemos decidido enseñaros unos pocos programas de los muchos que existen por la red. Su instalación y su uso.

Kamerka

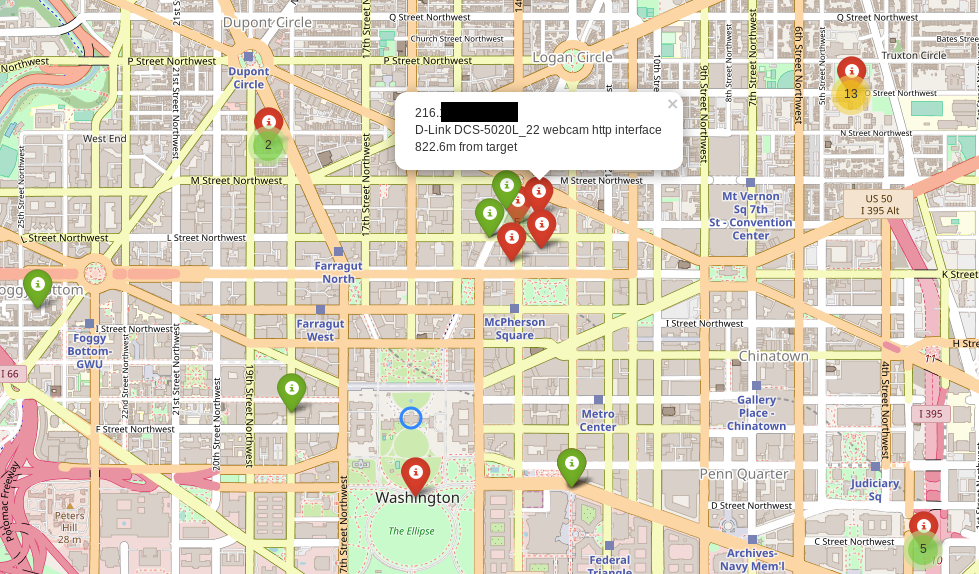

Kamerka es un script que genera un mapa con las localizaciones de diferentes cámaras abiertas. Solo tendrás que introducir unas coordenadas y te mostrará las cámaras abiertas cercanas a la zona solicitada.

Para el uso de este programa es necesario hacer uso de la API de pago de Shodan.

Aviso: No te conectes a ninguna cámara si no eres su propietario.

Instalación

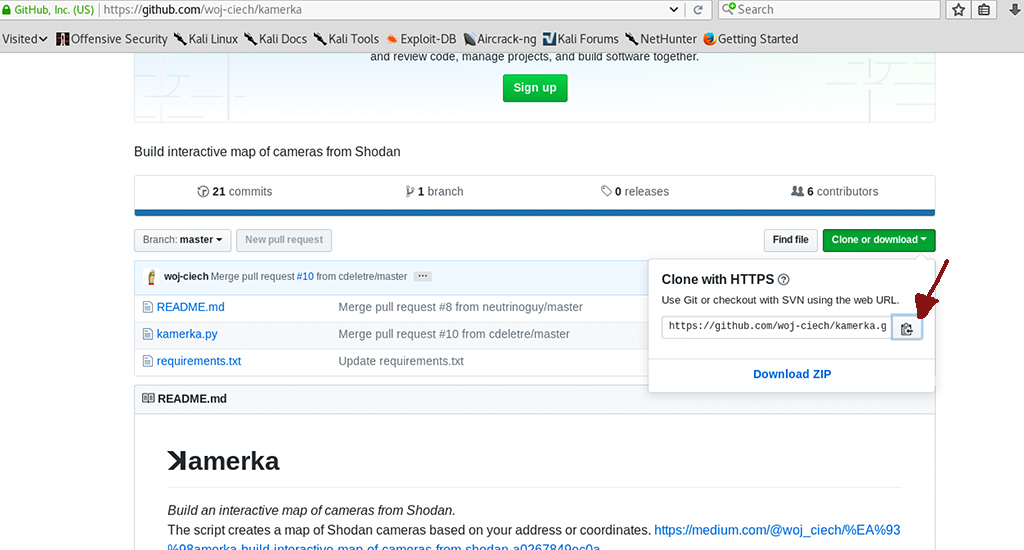

En primer lugar deberemos ir aquí. Una vez estemos en GitHub deberemos pulsar el botón verde en el que pone «Clone or Download» y después pulsaremos en el botón de copiar.

Una vez tengamos nuestro enlace copiado nos dirigiremos a la consola de nuestra máquina Linux y escribiremos: «git clone» y pegaremos el enlace.

Tendrá que quedarnos algo así: «git clone https://github.com/woj-ciech/kamerka.git».

Después accederemos a la carpeta Kamerka así: «cd kamerka».

Una vez estemos dentro de la carpeta tendremos que introducir lo siguiente: «pip install -r requirements.txt».

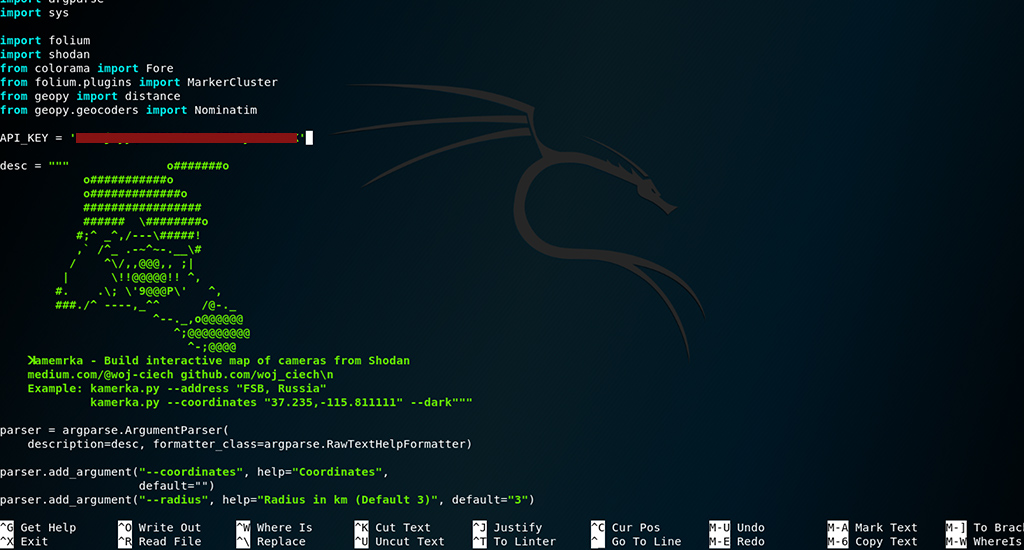

Si se ha completado todo con éxito tendremos nuestro programa listo para ejecutarse (es necesario tener instalado python). Pero antes de ejecutarlo tenemos que meter nuestra clave de la API de Shodan. Para ello podemos hacerlo por consola o con cualquier editor de texto plano. Abrimos el script denominado kamerka.py y en la parte que pone «API_KEY», pondremos nuestra api.

Uso del programa

Ahora podemos ejecutarlo de varias formas, introduciremos lo siguiente: python kamerka.py –address «y nuestra dirección» o kamerka.py –coordinates «x.y,x.y» para introducir nuestras coordenadas.

Finalmente nos saldrá, dependiendo del comando introducido, algo así:

Además de este programa, para los que no tengan la API de pago de Shodan, dejamos aquí un link a una web que permite la visualización de varias cámaras a lo largo del mundo.

Tinfoleak

El siguiente script escogido es «Tinfoleak». Consiste en un script de recolección de información de Twitter. Nos indica la actividad de un usuario, las conversaciones públicas que tiene con otros usuarios, el contenido multimedia, sus seguidores, etc.

Instalación

En primer lugar vamos a ver la instalación del script. Con instalación nos referimos a los requisitos necesarios para su ejecución.

Al igual que con el programa anterior deberemos ir a GitHub y hacer un «git clone» del enlace.

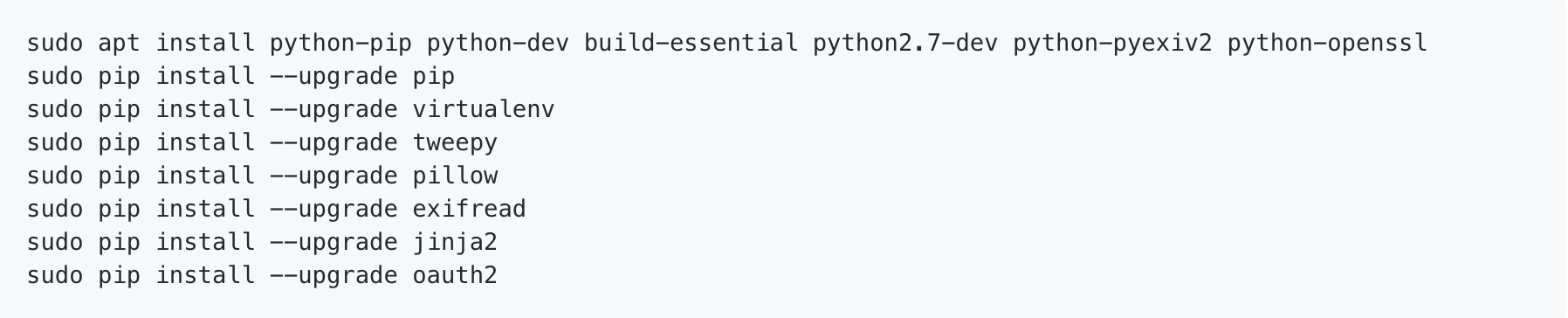

Ahora debemos comprobar que tenemos instalados los siguientes programas. Si no es así deberemos instalarlos.

Ahora deberemos ir a la API de Twitter a por nuestras «Keys». Os recomiendo tener paciencia en esta parte. Twitter no da licencias a lo ligero y es necesario intercambiar varios correos electrónicos con ellos hasta que deciden darte o no acceso a la API.

Una vez tengamos acceso a la API y tengamos nuestras credenciales solo necesitaremos modificar el archivo denominado «tinfoleak.conf» poniendo nuestras claves.

Uso del programa

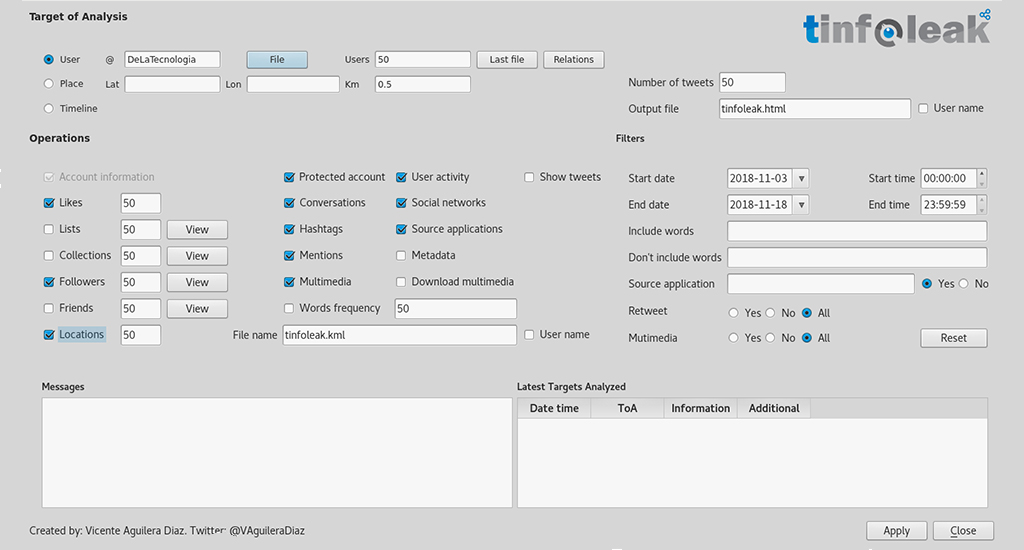

Para usar este programa necesitaremos ejecutar el mismo: «python tinfoleak.py». Después de ejecutarlo nos saldrá lo siguiente:

Vamos rellenando los campos en los que estemos interesados (cuidado con no pedir mucha información, una vez nos tardo una noche entera en acabar el escaneo).

Y cuando termine nos dará la información de diferentes maneras. Usuarios con los que más interactuamos (semanalmente y diariamente, con sus correspondientes gráficas), seguidores, menciones. Todo ello lo va guardando en carpetas (las fotos de los usuarios relacionados, los resultados de las gráficas, etc).

Y finalmente nos da resultados como estos:

Para los más curiosos dejamos aquí una recopilación de enlaces OSINT para que podáis vosotros mismos ir experimentando un poco más sobre lo que es el OSINT.

Como siempre os decimos si surge algún problema durante las instalaciones o tenéis cualquier otro tipo de duda no dudéis en poner un comentario. Os recomendamos leer la entrevista a Deepak Daswani. ¡Nos vemos en el siguiente artículo!