Nos encontramos en la provincia abulense, en Castilla y León. Esta famosa ciudad es conocida en todo el mundo por su gran patrimonio histórico. Además es un referente nacional en lo que a gastronomía se refiere, un ejemplo de ello es la carne de Ávila (los famosos chuletones) o la yemas.

Pero durante esta semana no visitamos Ávila sólo por la comida y la historia, el verdadero motivo de nuestra visita estaba provocado por otra de las cosas que hacen famosa a esta ciudad, la academia del Cuerpo Nacional de Policía.

Cada año, se reúnen en Ávila las nuevas promociones de policías que tras un gran esfuerzo han aprobado la dura oposición y allí, durante los días 17, 18, 19 y 20 de junio se ha estrenado un nuevo congreso de Seguridad Digital y Ciberinteligencia. Organizado en conjunto entre la Academia de la Policía Nacional y la Universidad Autónoma de Madrid.Este nacimiento supone el inicio del que será uno de los eventos más famosos del país, y además tiene como incipiente que aúna a policías y civiles en un sólo lugar. Una de las principales características de C1b3rwall (nombre del congreso) es el alto nivel de los ponentes, así como la temática de las ponencias y el acercamiento de las FFCCSS que mediante sus propios talleres han podido brindarnos la oportunidad de ver cómo actúan en su trabajo.

Un congreso que merece la pena.

C1b3rwall es uno de esos congresos a los que merece la pena ir, es similar a la HoneyCON , un evento en el que vas a aprender y regresas empapado del mejor contenido. Cómo extra, sin duda alguna este evento tiene como ya decíamos el aliciente de contar con más miembros de FFCCSS de lo normal.

Aquí no sólo se lucen los mejores ponentes, sino que también se lucen otros expertos que son de una categoría top y que no pueden asistir como norma general a este tipo de eventos. Muchos de ellos son policías que tienen un alto nivel de conocimientos en ciberseguridad y que aprovecharon estos días para impartir sus talleres y lucirse delante de nosotros, como en el caso del taller de “Análisis forense para dispositivos móviles”, que impartieron policías muy bien preparados y que supieron hacer divertido. Un taller de forensia.

Introducción a las amenazas de Ingeniería Social con Kali Linux y SET

Llegamos el martes por la tarde a C1b3rwall lo que hizo que no pudiéramos ver ninguna ponencia anterior (las cuales fueron tremendamente interesantes), pero, tras comer el chuletón que rige el manual de visitas a Ávila pudimos ver a José María Castillo. José María fue sin duda una sorpresa para nosotros (no le conocíamos aún).

José María asistió al congreso con diferentes talleres. Es doctor en informática, Embedded Software Engineer y Nvidia CUDA Researcher.

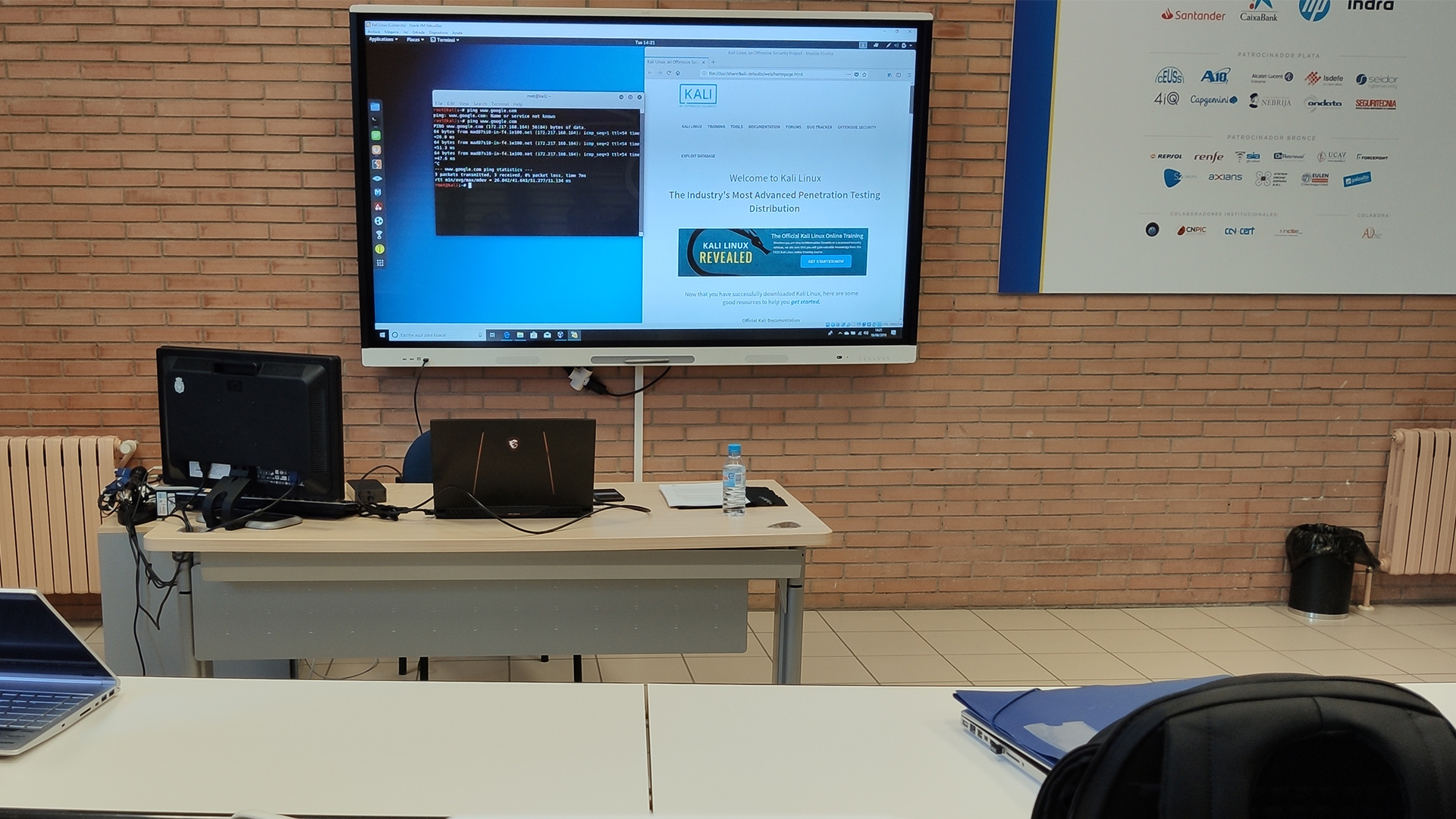

En apenas una hora y media nos explicó al completo lo que es la ingeniería social, los diferentes tipos que se dan, las diferentes técnicas utilizadas y además nos enseñó el funcionamiento completo de SET o Social Engineering Tool. Con esta herramienta incluida en Kali Linux, pudimos ver cómo realizar fácilmente Kits de Phishing, inyecciones de Malware en archivos y dispositivos de almacenamiento externos (así como la explotación de los payloads). La herramienta permite incluso la realización de un Evil Twin (Gemelo malvado), algo parecido a Airgeddon. Todo ello lo realizó en directo, lo cual es bastante difícil porque siempre puede fallar algo.

Unos talleres diferentes

Algo que nos gustó muchísimo de este ponente fue la interacción con el público. Era como una clase de la universidad, un auténtico taller. Varias personas del público añadieron sus opinión y sus conocimientos y José María incluyó sobre la marcha todas las sugerencias que iban proponiendo, aumentando así el nivel del taller y enseñándonos aún más.

Gracias a la herramienta SET, podemos por ejemplo, así que se nos ocurra rápidamente, montar de manera ágil un kit de phishing y enviar a los empleados un correo con la dirección del phishing y con un login suplantando a la empresa (que queremos auditar). Así podríamos comprobar el nivel de concienciación que tienen ante estos ataques (y explicarles luego como han sido vulnerados además de recomendarles cambiar la contraseña).

Las otras ponencias de José María Castillo

Cómo durante este taller nos enseñó a infectar USBs, supuso que íbamos a necesitar luego limpiar esos dispositivos y desinfectarlos (no queremos autoinfectarnos con nuestro malware), por ello otro de sus talleres fue “Securización de unidades USB con CIRClean y RaspberryPi“. Consistía en un software que montado sobre una Raspberry Pi limpia de virus los dispositivos USB manteniendo los archivos legítimos a buen recaudo (explicación grosso modo).

Pero José María no estaba contento aún e impartió el taller “Detección, encapsulación y corrección de incidentes de seguridad IT: Análisis forense de sistemas utilizando Nagios” y el de “Reconocimiento facial en tiempo real usando técnicas de Inteligencia Artificial“.

Os dejamos por aquí el enlace a la documentación de los talleres.

Tal y como prometí en el taller de @C1b3rWall "Introducción a las amenazas de Ingeniería Social con Kali Linux y SET" os facilito el material docente utilizado: tutorial y presentación.

¡¡Gracias a todos por vuestra asistencia!!https://t.co/U6sruJP98jhttps://t.co/tWHHPHsjzh

— Jose M. Castillo-Secilla (@JMcastillosec) June 19, 2019

Continuando con el material utilizado en mis talleres de @C1b3rWall os dejo el relativo a "Detección, encapsulación y corrección de incidentes de seguridad IT: Análisis forense de sistemas utilizando Nagios" PDF y presentación. https://t.co/z6BbjO2TGuhttps://t.co/725QsL71di

— Jose M. Castillo-Secilla (@JMcastillosec) June 21, 2019

Y la presentación compartida recientemente por José María: Copia de Reconocimiento facial en tiempo real usando técnicas de Inteligencia Artificial.

Funcionamiento avanzado y Análisis Forense de Tor.

En el caso de Francisco J. Rodríguez y Manuel Guerra vimos un taller sobre una de sus especialidades, TOR. Nos enseñaron, entre otras cosas, a torificar una máquina y nos enseñaron también que la mayoría de los mitos sobre Tor son falsos (como la foto del Iceberg), nos enseñaron cómo se crea una web en la Dark Web, como la policía las “retira para que dejen de estar accesibles”, etc. Sin duda un montón de información que personalmente no conocíamos y que nos ayudará en un futuro.

Las prácticas del taller

La primera práctica fue la creación de un hostname, vimos todo el proceso en directo de cómo se crea un dominio en Tor. Para ello podemos usar por ejemplo “Eschalot”. Lo más importante sin duda alguna y lo que más destacaron fue la importancia de guardar a buen recaudo la RSA Private Key. Todas las prácticas fueron en directo.

La siguiente práctica del taller fue la creación de un RCC para administrar un portal en Tor. Y la que la sigue fue torificar la máquina. Esta es una de las partes más importantes del taller, sobre todo para personas que se encargan de hacer investigaciones en la Dark Web. Una vez tenemos torificada la máquina podemos acceder a la Deep Web desde cualquier navegador, no solo con Tor Browser, otro de los mitos más extendidos hasta la fecha. Y vimos cómo levantar un servidor en Tor.

Pudimos ver también cómo conectarnos de maneras más seguras a Tor (con el inconveniente de que se hace más lenta la conexión), hasta llegar al multitunel con balanceador (apto solo para los más expertos).

Algunas de las webs que nos mostraron para descubrir dominios onion fueron: dark.file, un listado actualizado de los markets, Dark Web Map que nos enseña las relaciones entre los dominios de la deepweb, etc.

Otra de las cosas que más nos sorprendió fue la existencia de servicios ocultos, realmente ocultos. Para acceder a ellos se necesita una IP concreta y un token para cada persona, así si los policías consiguen saber quién es uno de los administradores, el otro administrador puede bloquear el acceso a ese usuario en concreto y no permitirle acceder más. Esto dificulta las investigaciones claro.

Y finalmente

Pudimos ver un análisis forense de Tor. Que resulta que guarda todos los dominios, los fav.icon, etc de cada web que visitamos (Tor está pensado para el anonimato, no para la seguridad ni los analistas forenses).

Y la guinda del pastel, el gran final, pudimos ver en directo cómo un usuario puede ocultar por ejemplo en un svg una baliza, que hará que cuando el usuario se descargue la imagen o el PDF se sepa su IP real.

Deep Web in Depth

Francisco y Manuel no se contentaron con ésto y dieron después otra ponencia en el auditorio grande.

Deep Web in Depth fue el nombre de la ponencia que dieron Manuel Guerra y Francisco J. Rodríguez en el auditorio central de la Academia de la Policía Nacional. En ella dieron una ponencia más ligth sobre Tor, con un aspecto menos técnico, haciendo así mucho más comprensible la materia impartida.

Técnicas de investigación e inteligencia en fuentes abiertas

Carlos Seisdedos y Vicente Aguilera nos presentaron el desarrollo de una investigación mediante OSINT.

Expusieron como introducción lo que es la inteligencia, el ciclo de inteligencia… y posteriormente comenzaron a presentarnos la investigación y a ponernos en contexto. De ésta forma tan guiada y visual pudimos sentir en nuestras carnes cómo es una auténtica investigación. Poco a poco nos fueron enseñando cómo sacaban la información, cómo la iban almacenando, etc. Y todo ello de fuentes abiertas.

Así en directo, pudimos ver cómo sacaban varios números de teléfono, varios nombres e identidades, trabajos a los que se dedican, contactos, la detección de lo que parecían empresas fantasma, grupos de telegram dónde hablaban, etc. Todo ello repetimos de lugares públicos (a veces es increíble la de información que proporcionamos sin saberlo), que Carlos y Vicente conseguían en cuestión de minutos.

Durante todo el proceso aprendimos el uso de varias herramientas para OSINT, desde varios plugins muy útiles hasta herramientas desarrolladas por ellos mismos, cómo es el caso de Tinfoleak de Vicente Aguilera.

Las otras ponencias

El congreso, como hemos recalcado durante todo el artículo, contó con los mejores speakers y profesionales de la ciberseguridad. Pero debido a los horarios no pudimos asistir a todas las ponencias, no obstante queremos dejar constancia de lo difícil que era escoger entre ponencia y ponencia, pues todas eran del mayor nivel.

Nosotros personalmente íbamos apuntando en cada ponencia lo máximo posible, volvimos con un montón de apuntes y de nuevos conocimientos, una auténtica locura. Por ello sabemos que el resto de ponentes son también muy top y queremos nombrar a la mayoría cómo mínimo, puesto que se lo merecen todo (y esperemos la próxima vez poder asistir a sus ponencias).

Algunos de los otros ponentes fueron: Selva Orejón (a la que nuestro compañero Raúl Delgado ha entrevistado en estos días), Deepak Daswani, que también lo tuvimos en este medio, Yago Hansen, Pedro Baños, Ángel Gómez de Ágreda, David Marugán, Álvaro Macías, Marcos Fuentes, Simon Roses, Andrés Naranjo, Eduardo Sánchez, Josep Albors, Lorenzo Martinez, Jorge Louzao, Raúl Renales, Carlos Loureiro, Mario Guerra, entre otros.

Este artículo se lo debemos agradecer a varias personas por la dedicación y el esfuerzo que han hecho posibles semejante evento (queremos otro C1b3rwall el año que viene, jejeje). Estas personas son todos los policías nacionales que participaron de una manera u otra en el evento, la gran Araceli Bailón, que hizo C1b3rwall grande cuidando cada detalle y por supuesto Casemiro Nevado.

Además queremos agradecer la ayuda de Iván Portillo y la comunidad de GINSEG que también hicieron su propio artículo el cual podréis ver aquí.

Y finalmente otra de las personas a las que queremos agradecer su simpatía y cercanía es Ale Cortés, que también escribió un artículo hablando de C1b3rwall.

Nos vemos en el siguiente artículo y seguid atentos a Rincón de la Tecnología. .